Hoy vamos a exponer un problema real de Contaminación con el troyano Trojan horse Dropper.Generic_c.MMI

El caso empieza así:

Un ordenador es infectado con un troyano del tipo Troyano Dropper.Generic_c.MMI

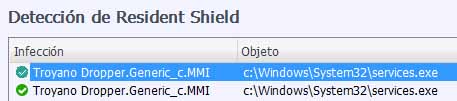

Este troyano fué detectado con AVG Resident Shield

El error nos informaba de que el archivo C:/Windows/system32/services.exe estaba infectado

Así que nos vamos a la ubicación (en este caso en Windows) , y averiguamos que aparece el proceso services.exe pero también el proceso services(28).exe.

¿Un servicio de sistema duplicado y además con ese nombre?

Está claro que algo no va nada bien…

Como consecuencia de esta infección, el Resident Shield de AVG estaba constantemente avisando de una supuesta infección en services.exe , por parte de Dropper.Generic_c.MMI

Qué raro.. services.exe es mi proceso.. y el proceso duplicado se llama services(28).exe ? …

Lo primero que uno piensa es que el archivo infectado es el que se llama services(28).exe , y que services.exe es el bueno. Pero los avisos de AVG denotaban que algo no iba bien en el proceso services.exe, supuestamente sano..

Y claro, aunque intentemos desinfectar el problema, AVG no consigue nada. Y limpiando con otros programas como Ad-aware, Spybots Search&Destroy o SuperAntiSpyware , aunque encuentren problemas, no se consigue una solución.

Internet casi no funciona, tampoco funciona la dirección de localhost, y por supuesto no se puede trabajar con sitios web en xampp.

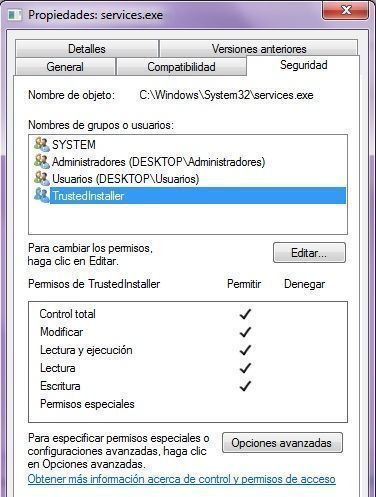

Revisando y comparando los 2 archivos, tenían propiedades completamente similares,así que comprobamos la pestaña seguridad y los permisos de usuarios, y extrañamente, en uno de ellos sí que estaba el usuario TrustedInstaller, y en el otro no….

El troyano Dropper.Generic_c.MMI debió de adoptar el nombre del proceso original, y cambiarle el nombre a éste

Hemos de comprobar los dos procesos.

Esto es lo que debería aparecer en un proceso verificado del Sistema en Windows 7 (se muestra imágen del servicio services.exe original, en un equipo Windows 7 no infectado) :

Y en nuestro equipo infectado, es el archivo services.exe(28) el que tenía permisos para TrustedInstaller ..

Como hemos dicho antes, el troyano Dropper.Generic_c.MMI ha estado jugando con nuestro servicio de sistema, y ha cambiado el nombre al archivo del ejecutable del proceso services.exe.

POSIBLES SOLUCIONES

Como ya hemos limpiado con bastantes programas (aunque nos quedaría ComboFix) se nos ocurre que podríamos cambiarle el nombre al proceso e intentar desinfectar el troyano después.

Pero no podemos hacerlo porque es un proceso de sistema y se encuentra activo… quizás funcione en modo a prueba de fallos. y luego podríamos pasar algún otro programa adecuado para limpiar como ComboFix.

También podríamos intentar una Restauración forzada del sistema, siempre salvaguardando todos los archivos que hayan cambiado o se hayan creado en una fecha posterior a la fecha de restauración del sistema que usemos.

Y si nuestro sistema Windows se vuelve inestable o no arranca, podemos intentar reparar el sistema Windows con el cd de Win 7.

En este tipo de infecciones,también es importante revisar el archivo hosts , que se encuentra en C:\Windows\System32\drivers\etc

En él aparece una vinculación entre el nombre de localhost y la dirección de interfaz loopback.

127.0.0.1 localhost

Esto significa que el ordenador sabe que él es localhost. Esto es necesario para realizar conexiones de red (está relacionado con el servicio DNS y el tema de proxies) . Por eso no podíamos utilizar programas como el xampp, que gestionan los sitios web “en local” gracias a la dirección de localhost.

Nos decidimos a probar el método del modo a prueba de errores, así que reiniciamos para iniciarlo e intentar cambiar el nombre a los archivos infectados, y después limpiar de nuevo el sistema con todos los programas anti-spy que hemos comentado hasta ahora.

Entramos en modo a prueba de fallos y todo parece ir bien, porque conseguimos cambiar el nombre al archivo , y eliminar el troyano.

Aunque tenemos que seguir revisando el sistema porque no sabemos si existen más componentes infectados por el troyano.

Así que utilizamos el combo de programas que nombramos antes (Spybot, Adware, Superantispyware) amén de nuestro antivirus actualizado, y activados todos los componentes importantes del antivirus.

Reiniciamos.

Por último, instalamos ComboFix ,

un potente anti-malware capaz de detectar los programas más maliciosos, nos guardará un archivo de registro al acabar la limpieza, y podremos leerlo al reiniciar, así seremos capaces de recavar más información acerca del problema.

Y así se resolvió el problema. Hemos de decir que es muy necesario hacer puntos de restauración de sistema previos a los cambios, y tener siempre un backup externo por si acontece un gran desastre.

Esta es la historia feliz de una infección detectada a tiempo,estudiada,documentada, investigada y subsanada con éxito.

¿Queréis saber más sobre esta infección? Pues echad un vistazo a las búsquedas de Google respecto a